Lỗ hổng mới liên quan đến Windows Print Spooler có thể tiếp tay cho hacker

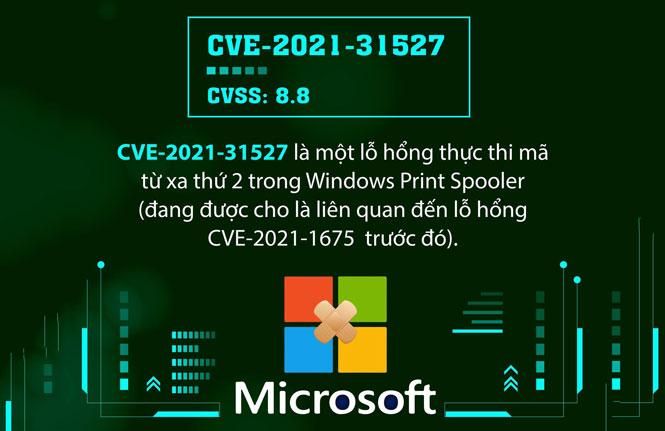

Chiều 5-7, Trung tâm Giám sát An toàn không gian mạng quốc gia (NCSC) thuộc Cục An toàn thông tin (Bộ Thông tin và Truyền thông) cho biết, vào ngày 1-7, Microsoft tiếp tục công bố CVE-2021-31527 - một lỗ hổng thực thi mã từ xa thứ 2 trong Windows Print Spooler (đang được cho là liên quan đến lỗ hổng CVE-2021-1675 trước đó). Việc khai thác thành công lỗ hổng này cho phép đối tượng tấn công thực thi mã tùy ý với các đặc quyền của hệ thống.

NCSC vừa đưa ra cảnh báo lỗ hổng bảo mật CVE-2021-31527 có thể là nguyên nhân tấn công mạng trên diện rộng.

Cũng theo NCSC, trong tháng 6-2021 vừa qua, Microsoft đã công bố bản vá cho lỗ hổng bảo mật CVE-2021-1675 trong Windows Print Spooler cùng với thông tin bổ sung rằng thực tế lỗ hổng này có thể khai thác từ xa và tăng mức độ ảnh hưởng của lỗ hổng này từ thấp lên nghiêm trọng. Lỗ hổng này đang được gọi với cái tên là "PrinterNightmare". NCSC đã tham mưu để Bộ Thông tin và Truyền thông dự báo sớm về mức độ ảnh hưởng của lỗ hổng bảo mật này (tại công văn số 2210/BTTTT-CATTT ngày 22-6) về việc dự báo sớm nguy cơ tấn công mạng trên diện rộng.

Cụ thể, trong công văn nêu trên, Bộ Thông tin và Truyền thông cho biết, các thông tin liên quan tới lỗ hổng bảo mật CVE-2021-1675 được đánh giá có mức độ nguy hiểm cao (7.8/10) ảnh hưởng hầu hết các phiên bản của hệ điều hành Windows, cho phép đối tượng tấn công leo thang đặc quyền từ tài khoản người dùng.

Lỗ hổng bảo mật CVE-2021-1675 không chỉ đơn giản là khai thác được khi có quyền truy cập trực tiếp vào máy tính/máy chủ cài đặt phiên bản hệ điều hành Windows bị ảnh hưởng, mà còn có thể tấn công thông qua một máy tính trong mạng. Lỗ hổng này có thể được tận dụng để tiến hành các chiến dịch tấn công có chủ đích (APT) lớn trên quy mô rộng trong thời gian ngắn sắp tới vào không gian mạng Việt Nam.

Cùng với cảnh báo nêu trên, Bộ Thông tin và Truyền thông khuyến cáo các cơ quan nhà nước, tập đoàn, tổng công ty nhà nước, các ngân hàng, tổ chức tài chính cần kiểm tra, rà soát và xác định máy chủ, máy trạm sử dụng hệ điều hành Windows có khả năng bị ảnh hưởng; thực hiện cập nhật bản vá bảo mật cho các máy bị ảnh hưởng theo hướng dẫn của Microsoft; tăng cường giám sát và sẵn sàng phương án xử lý khi phát hiện có dấu hiệu bị khai thác, tấn công mạng, đồng thời, thường xuyên theo dõi kênh cảnh báo của cơ quan chức năng và các tổ chức lớn về an toàn thông tin để phát hiện kịp thời nguy cơ tấn công mạng...

Theo “Báo Hànộimới”

In bài viết

In bài viết